Tomcat7+弱密码&&后端Getshell漏洞

介绍

Tomcat支持通过后端部署war文件,所以我们可以直接把webshell放到web目录下。为了访问后端,需要权限。

Tomcat7+的权限如下:

- manager(后台管理)

- manager-gui(html页面的权限)

- manager-status(查看状态的权限)

- manager-script(文本界面权限和状态权限)

- manager-jmx(jmx 权限和状态权限)

- host-manager(虚拟主机管理)

- admin-gui(html页面的权限)

- admin-script(文本界面的权限)

要了解有关权限的更多信息,请阅读:http://tomcat.apache.org/tomcat-8.5-doc/manager-howto.html

用户权限在conf/tomcat-users.xml文件中配置:

1 |

|

可以看出,用户tomcat拥有上述所有权限,密码为tomcat。

Tomcat8正常安装默认没有用户,管理器页面只允许本地IP访问。只有管理员手动修改了这些属性,我们才能进行攻击。

漏洞复现

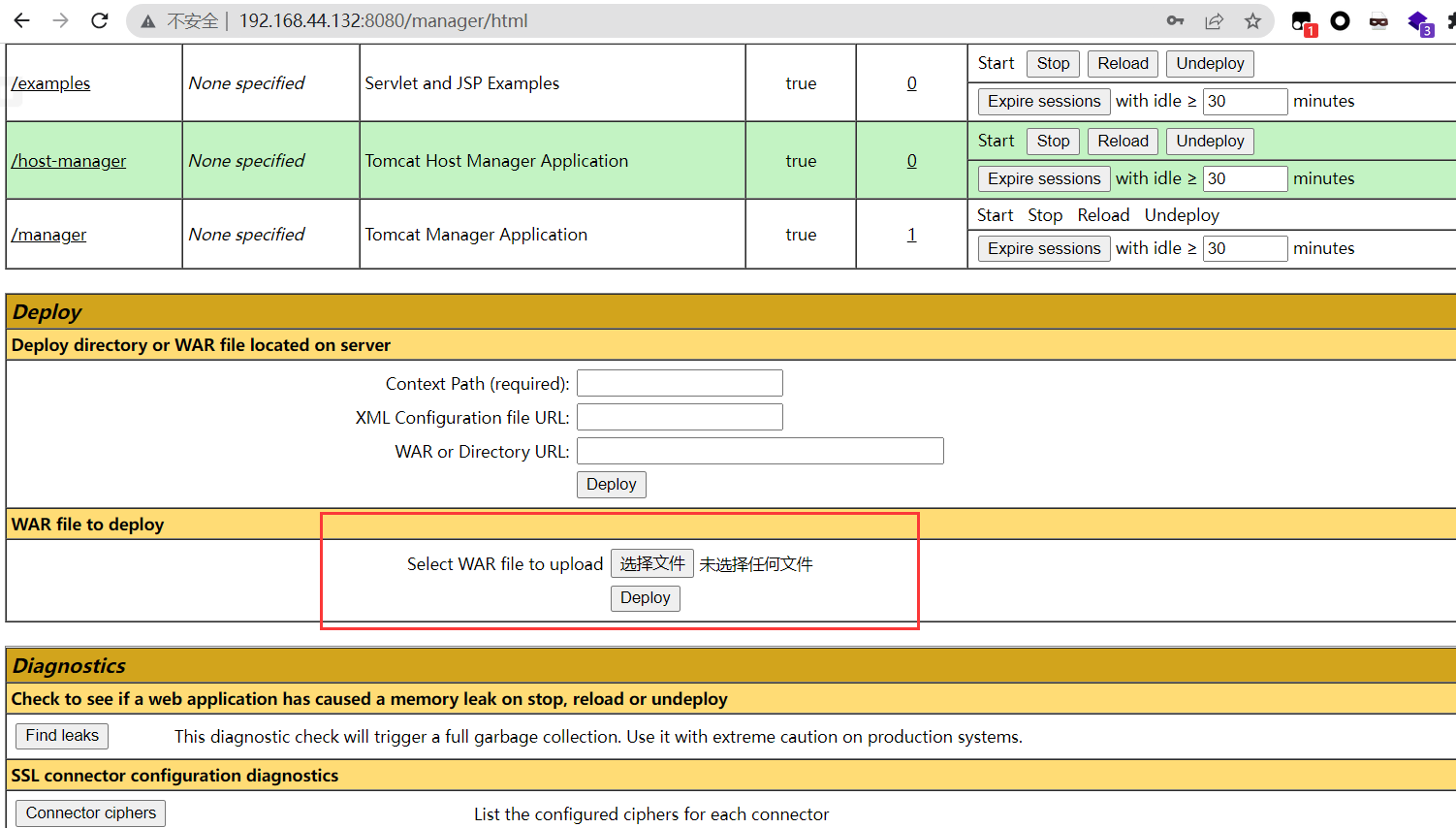

打开tomcat管理页面http://192.168.44.132:8080/manager/html,输入弱密码tomcat:tomcat,访问后台:

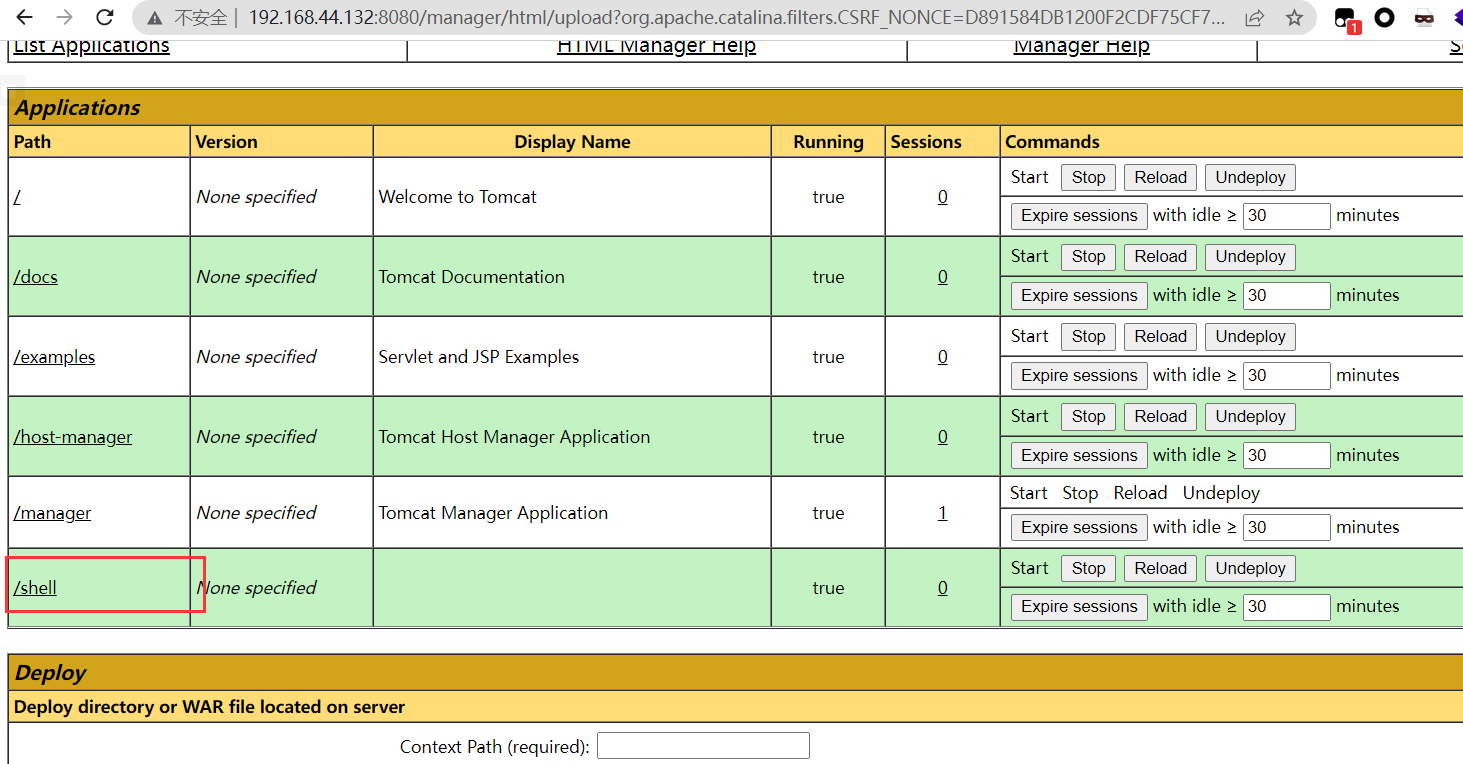

将shell.jsp压缩为zip,再将zip后缀改名为war,然后上传war包,上传war包即可直接getshell。

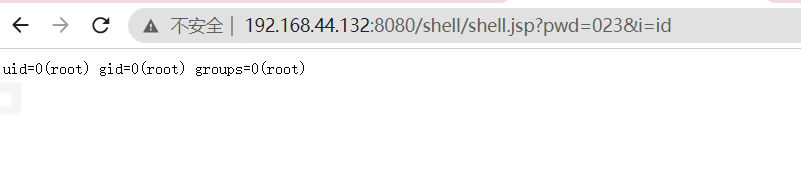

已上传成功,访问http://192.168.44.132:8080/shell/shell.jsp?pwd=023&i=id